深信服参与信创政务产品安全漏洞专业库交流会,探讨信创开源治理|致力于让用户安全领先一步

【ZiDongHua 之创新自科文收录关键词:深信服 信息安全 网络安全 防火墙产品】

深信服参与信创政务产品安全漏洞专业库交流会,探讨信创开源治理

过去几年,信创应用落地持续加码,不可忽视的安全风险也让「信息安全」成为信创领域中频频提及的热词。

2023年6月7日,2023年度信创政务产品安全漏洞专业库第一次工作交流会(以下简称交流会)于北京召开,旨在进一步落实《网络安全法》《网络产品安全漏洞管理规定》的有关要求,深入推进信创产品安全漏洞管理工作。

本次活动由国家工业信息安全发展研究中心、工业和信息化部网络安全威胁和漏洞信息共享平台(NVDB)信创政务产品安全漏洞专业库(以下简称“信创漏洞库”)主办,深信服作为信创漏洞库技术支撑单位受邀出席,深信服科技首席安全官周欣以《信创场景下开源软件风险治理思路》为主题发表演讲。

信创“开源”背后,深层次的风险治理挑战

周欣介绍,围绕信创软件生态的变化,并不意味着数据面临的安全风险会减少。反之,生态的变化,导致安全能力需要围绕新生态进行重构,包括资产、漏洞、恶意文件安全能力重构。另外,围绕生态需要开展供应链安全综合能力的构建,其中包括开源软件的相关安全能力的新增,但引入的开源软件越多,潜在的开源安全风险越高。

通过对开源漏洞事件的归纳,结合“能找到开源软件已知风险、能抵御开源软件未知风险、具备高效管理手段”开源治理的三个目标,当前传统开源风险治理方案面临诸多问题:

挑战一,SCA、SAST相关问题分析。仅通过版本比较的方式进行漏洞识别,开源软件漏洞识别误报率较高;针对开源软件危险函数积累较少,识别能力较低。“漏洞真实性”难以验证。

挑战二,开源引发零日漏洞防御问题,主要包括成本高、耗性能大、误/漏报多、信息不对等导致响应慢。

挑战三,基于CVSS对开源风险管理不及预期,漏洞管理中通常优先修复 CVSS评分高的漏洞,可能忽视了真正亟需修复的高风险漏洞。

深信服实践:三招简单“速治”开源信创风险

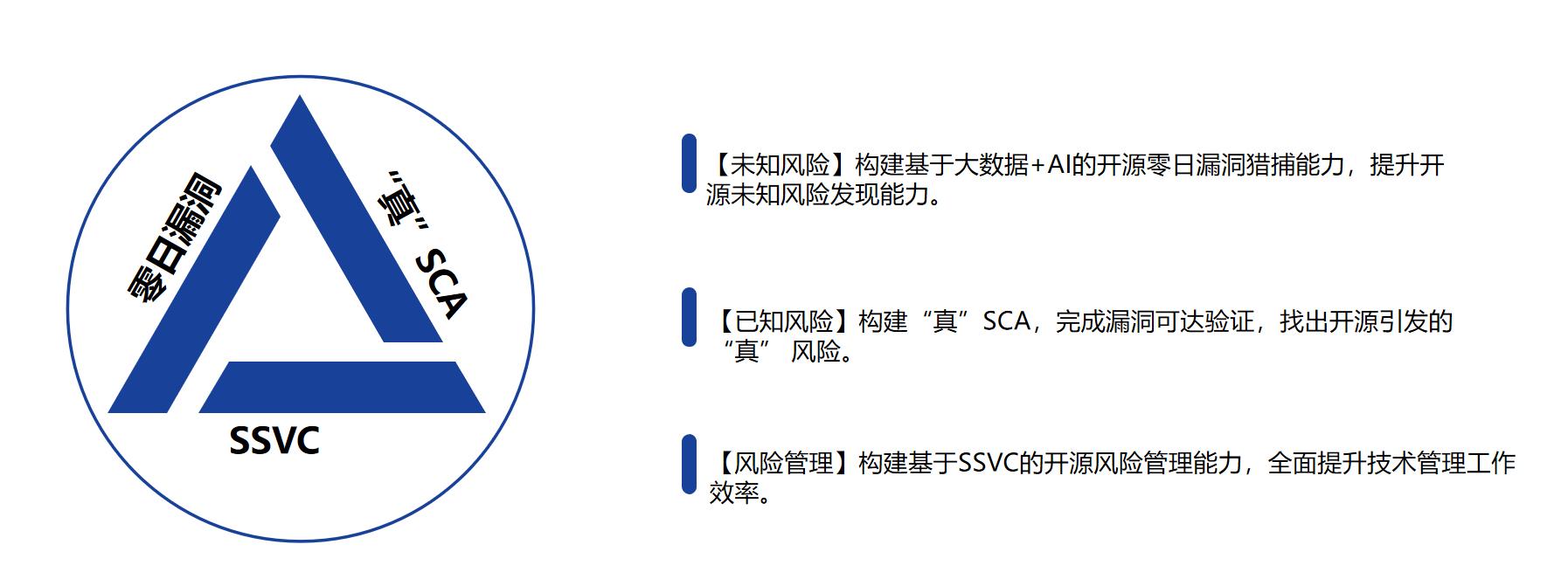

针对以上背景和挑战,深信服千里目安全技术中心认为开源治理需要打造三大安全能力,包括“开源零日漏洞猎捕”“真SCA”“基于SSVC的风险管理”。希望通过该思路帮助各企业单位更有策略、更有效、更简单地“速治”信创开源风险。

周欣结合“Tellyouthepass勒索结合开源软件漏洞实施攻击案例”展开阐述。

“Tellyouthepass”是一个2020年7月开始在国内活跃,使用Log4j2、Shiro开源软件漏洞进行攻击的勒索病毒,在21、22、23年均有大规模攻击活动。

在这一事件的调查过程中,云端零日漏洞猎捕基于数据湖收集的全网通用攻击日志开展主动狩猎,精准定位,Tellyouthepass勒索病毒利用某某通高危漏洞攻击。

开源漏洞可达性验证,结合URL识别、漏洞可达性验证、SCA及开源软件险函数库,快速溯源,发现是某某通使用开源组件xtream,通过自动化挖掘发现40多个开源软件漏洞。

全网情报联动,发现10多个用户已经被攻击,VPT漏洞优先级技术,快速分析漏洞的风险等级,及时给出响应、关注、观察决策。

整个过程自动化、智能化,快速有效的消除开源安全风险,关键还赖于深信服作为国内网络安全行业领军企业,在漏洞研究和信创安全领域不断武装升级的防护能力、深度洞悉网络安全漏洞的研究能力。

如下一代防火墙AF,丰富威胁智能检测引擎,产品整体安全漏洞攻击拦截率达到99.7%,逃逸拦截100%,并成为国内唯一以最高攻击拦截率通过CyberRatings AAA认证的防火墙产品;同时连续8年入围Gartner企业网络防火墙魔力象限。

“应然变成竟然,当然变成居然,一切都在打破,一切又在重建。”周欣提到,在信创这一大命题,面临的安全形势依旧严峻。深信服激流勇进,持续发展信创领域安全创新能力,致力于让用户安全领先一步,始终走在提升信创领域信息安全能力的前列。

评论排行